みなさん、こんにちは。技術系の記事を担当しています瀬口です。

今回は、EasyBlocks DDNシリーズのDNSサーバーで設定ファイルを編集可能にする「直接編集モード」を活用し、有害ドメインへのアクセス防止設定を作成してみましたので、その他機能も含めてご紹介していきます。

今回ご紹介する直接編集モードの設定方法やファイル内容の記載方法は、公式サポートの範囲外となります。本記事の内容は参考資料としてご覧いただき、実際に適用される際はご自身で設定し、十分な検証を行った上で実施していただくようお願いいたします。

はじめに

DNSサーバーの直接編集モードは、DNSサーバー機能を持つ「EasyBlocks DDNシリーズ」に搭載されている機能です。

標準のWeb UIでは基本的なDNS設定が可能ですが、直接編集モードでは named.conf やゾーンファイルを直接編集することができるため、標準のWeb UIでは設定できない条件付きフォワーダや各種レコードなどの設定が可能です。

なお、直接編集モードと標準のWeb UIで作成したDNS設定は、別々に管理されます。そのため、直接編集モードで編集した内容は標準のWeb UI側には反映されない点をご注意ください。

▼ DNSサーバー機能を持つEasyBlocksシリーズはコチラ ▼

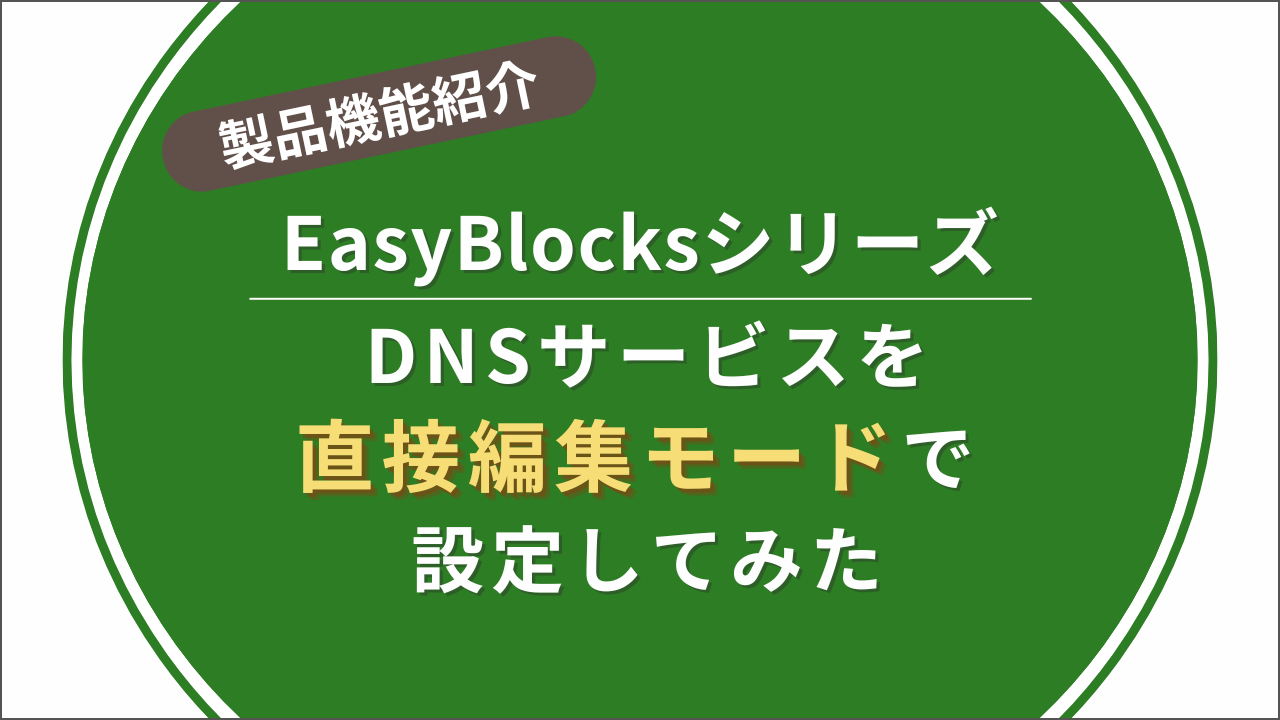

今回の構成

今回は、EasyBlocks DDN1のDNSサービスの直接編集モードを使用し、以前からご要望いただいておりました「RPZ」を設定します。

RPZの設定では、ブロック・リダイレクト対象となる有害ドメインを登録します。

設定後は、クライアントであるOpenBlocks IoT VX2からの問い合わせに対して、設定したドメインが意図通りに制御されるかを確認します。

RPZ (Response Policy Zones) とは、フィッシングサイトやマルウェア配布サイトなどの有害なドメインへのアクセスを防止することを目的とした、DNSサーバーの応答制御機能の一つです。

なお、ブロック・リダイレクト対象が問い合わせ先に存在しない場合、名前解決によるステータスが正確に表示されないため、ブロック・リダイレクト対象のドメインを設定した上位DNSサーバーをフォワード先として構成に加えています。

直接編集モードの設定

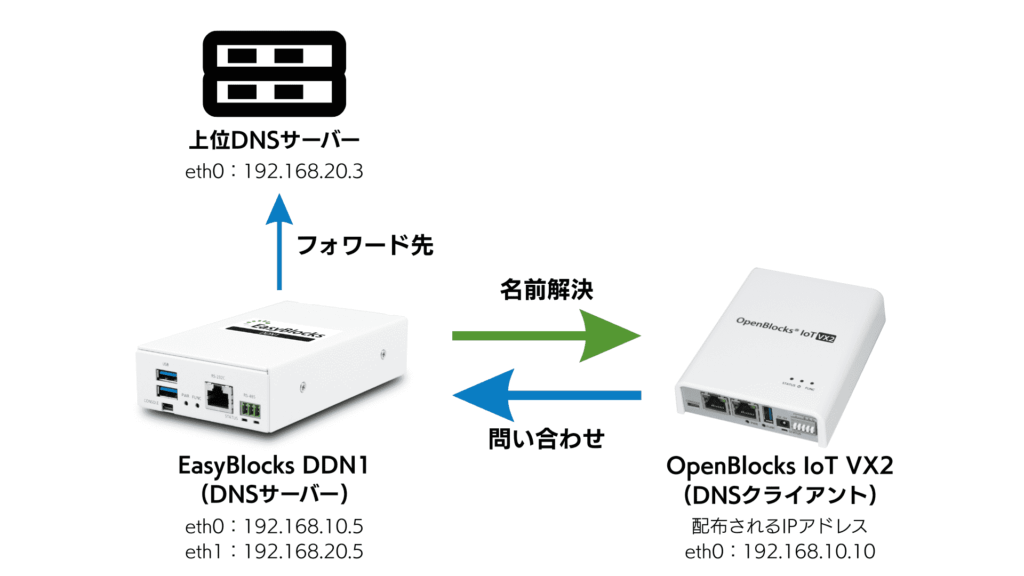

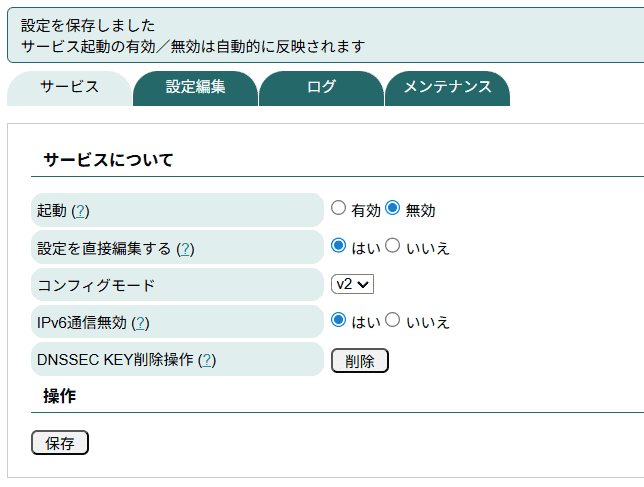

Web UIの切り替え

まずは、Web UIを直接編集モードに切り替えます。

① DNSサービスの「設定を直接編集する」は [はい] を選択します。

※サービスが[有効]の場合、自動的に[無効]へと切り替わります。

② その後、 [保存] を選択すると…

画像のような直接編集モード専用のWeb UIに切り替わります。

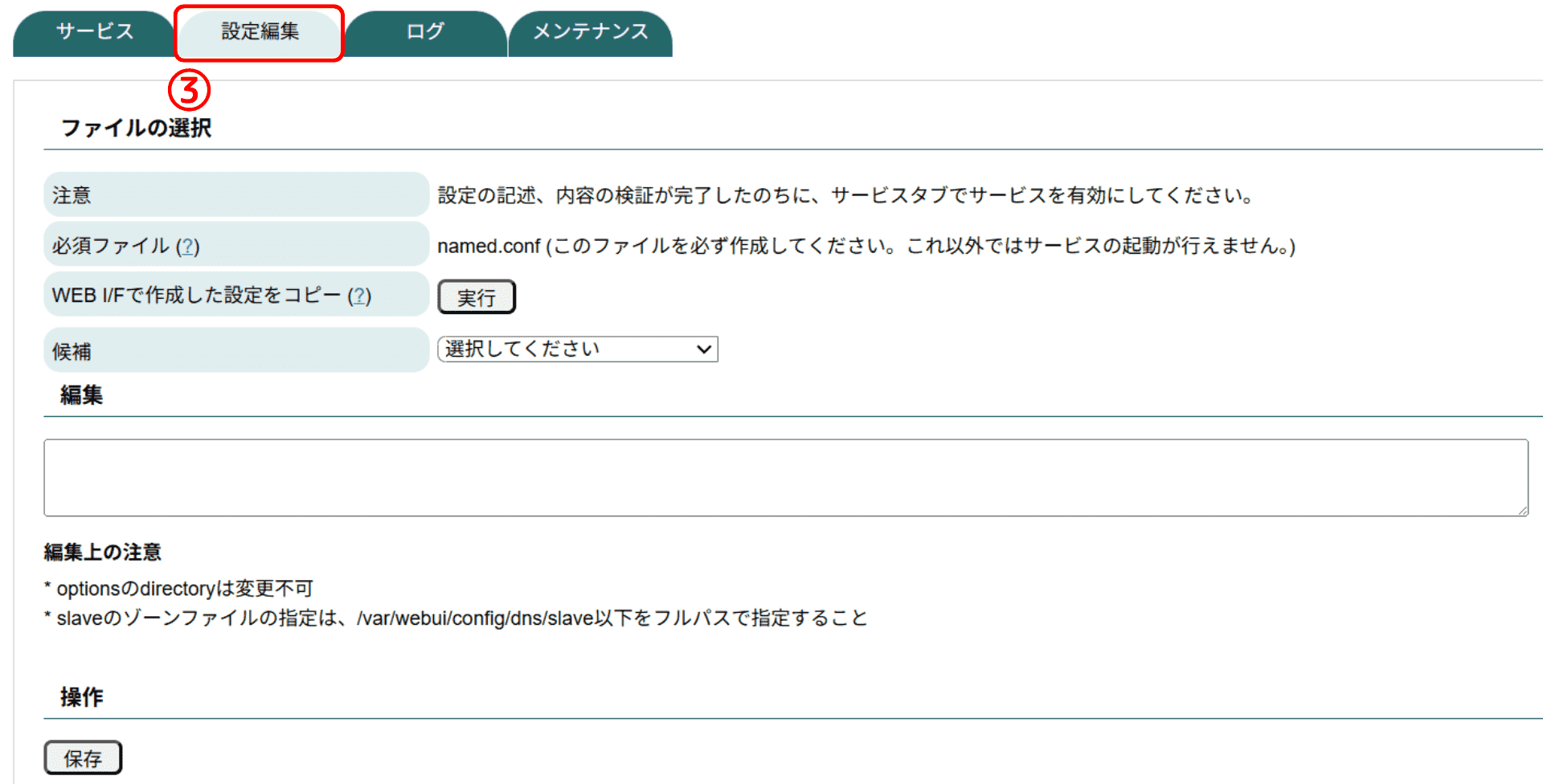

ファイルの作成

③ 初回は設定ファイル『named.conf』およびゾーンファイルが存在しないため、設定編集タブからファイルを作成します。

ファイルの作成方法は、以下の2通りです。

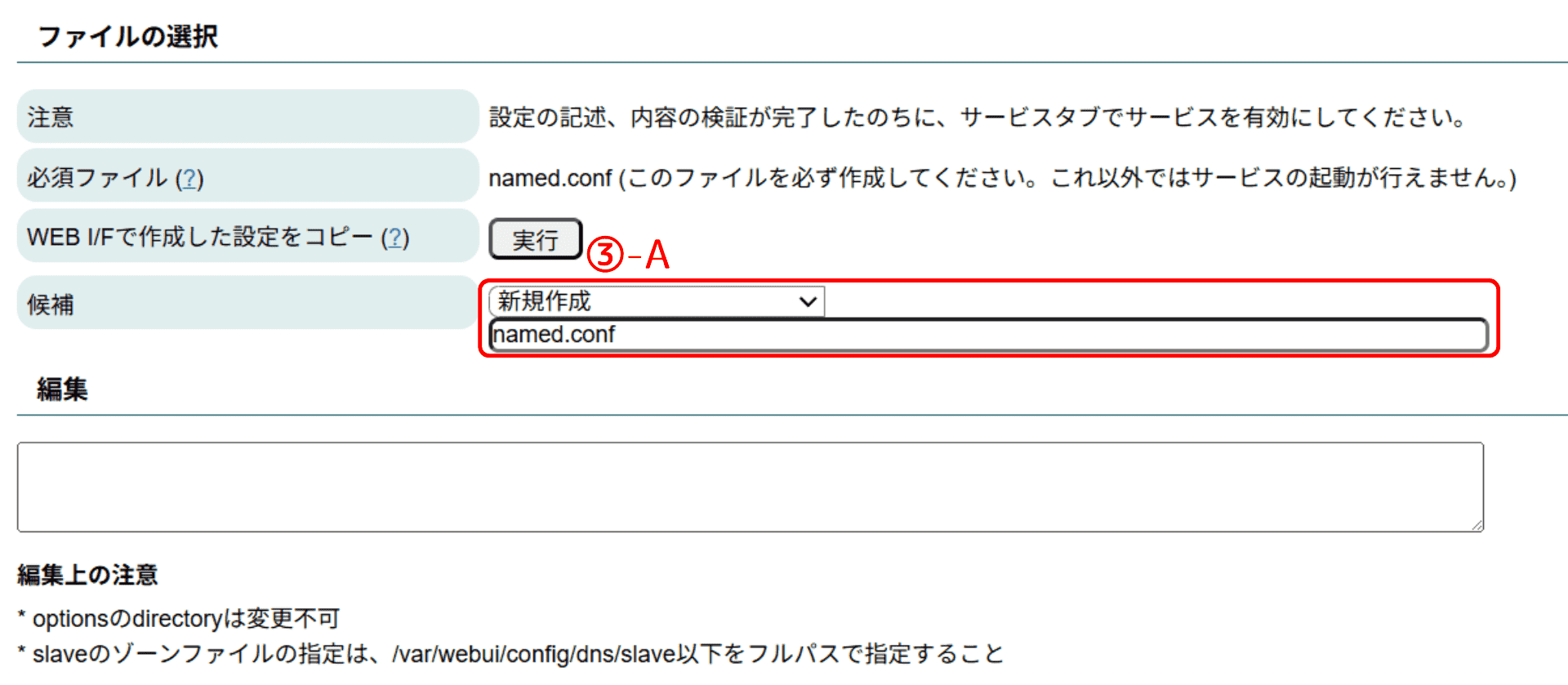

③-A:ファイルの新規作成

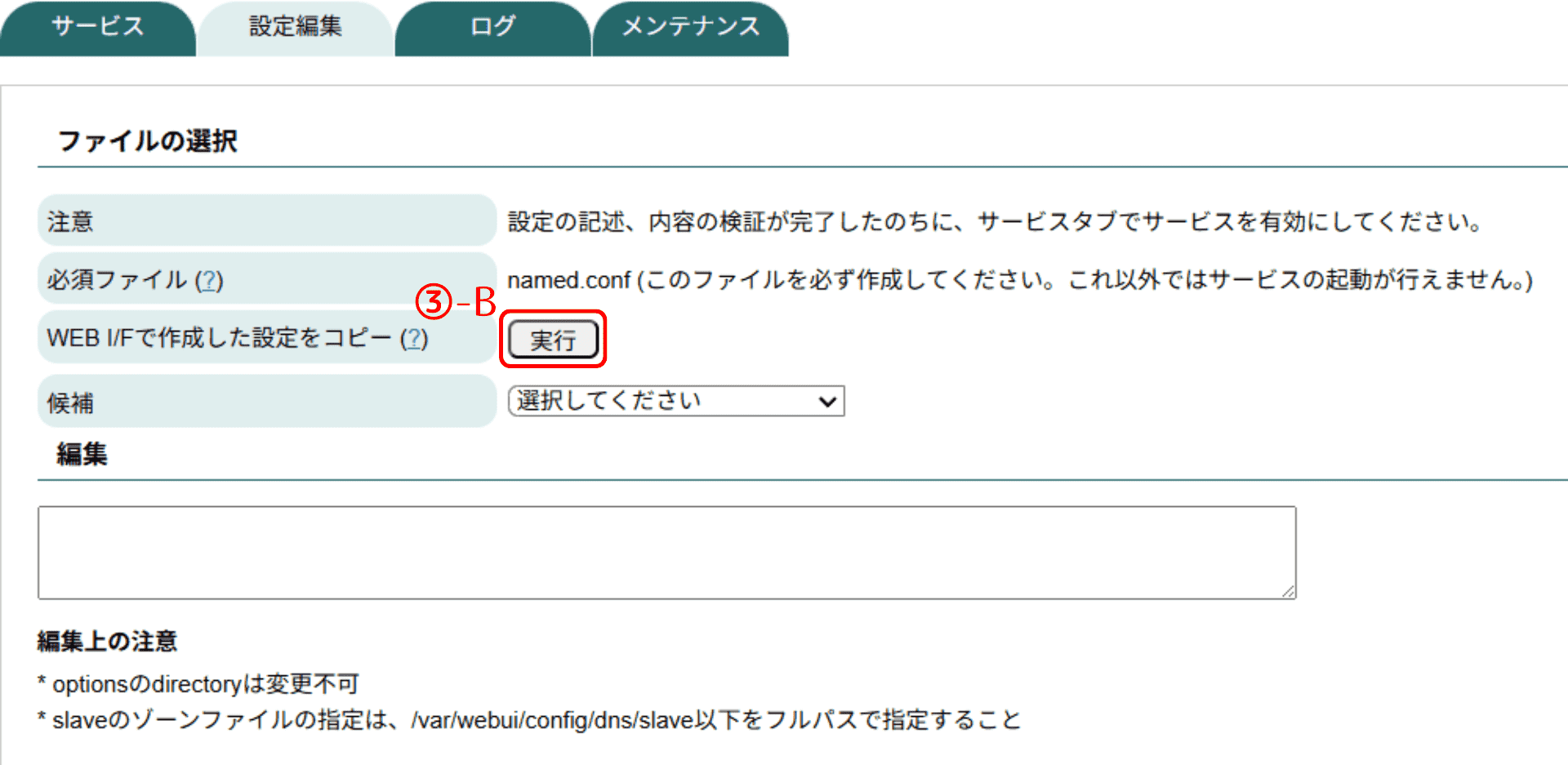

③-B:標準のWeb UIで作成した設定をコピー

③-A 候補から「新規作成」を選択し、任意のファイル名を設定することでファイルを新規作成できます。※ファイル名『named.conf』のファイルは必ず作成してください。

③-B 「WEB I/Fで作成した設定をコピー」を [実行] すると、標準のWeb UI (製品上の表記は WEB I/F)で設定した内容を元にファイル名『named.conf』が作成されます。

※直接編集モードで作成した内容は、標準のWeb UI側へ逆にコピーすることはできません。

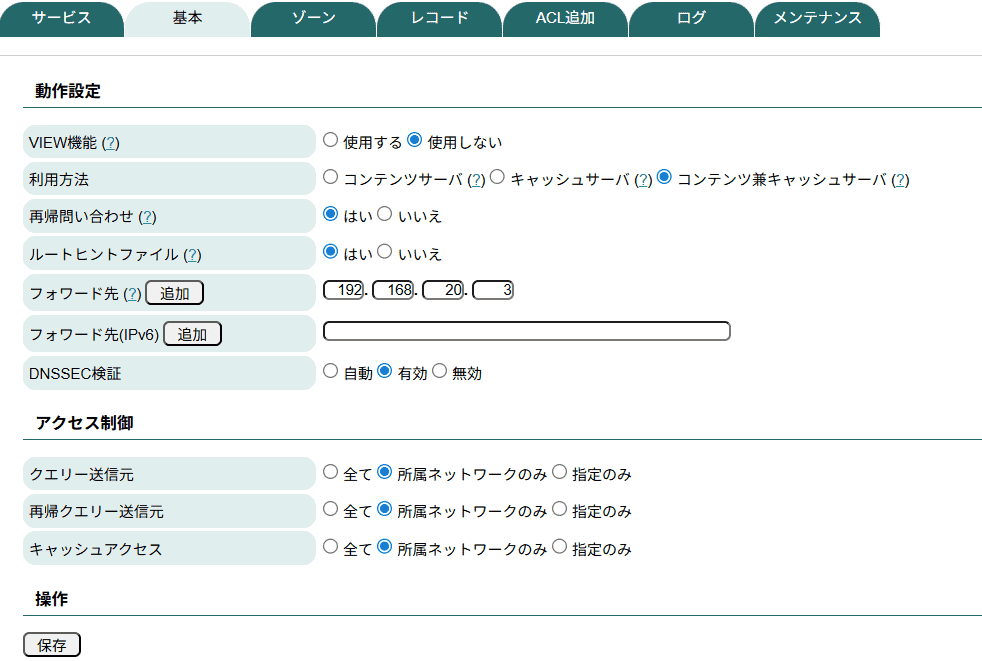

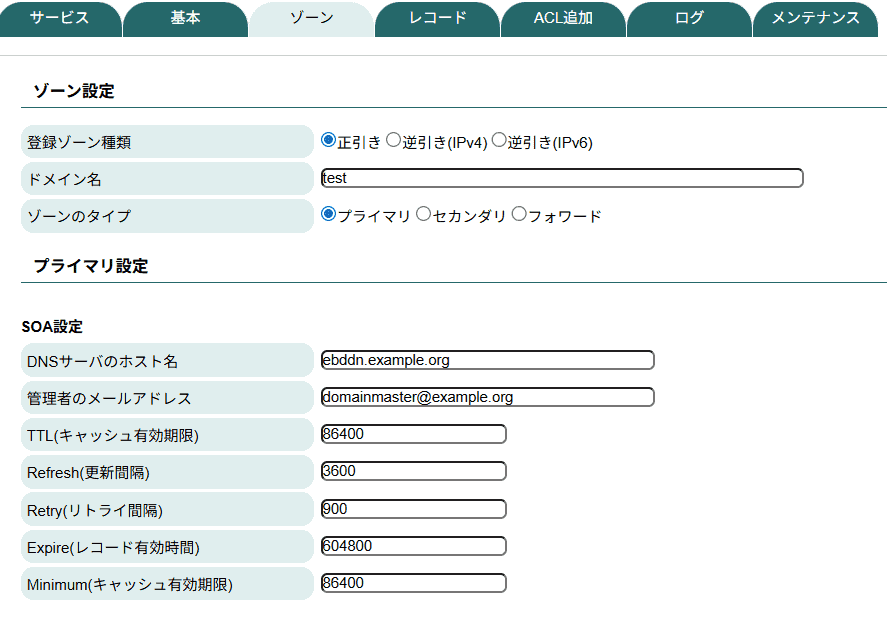

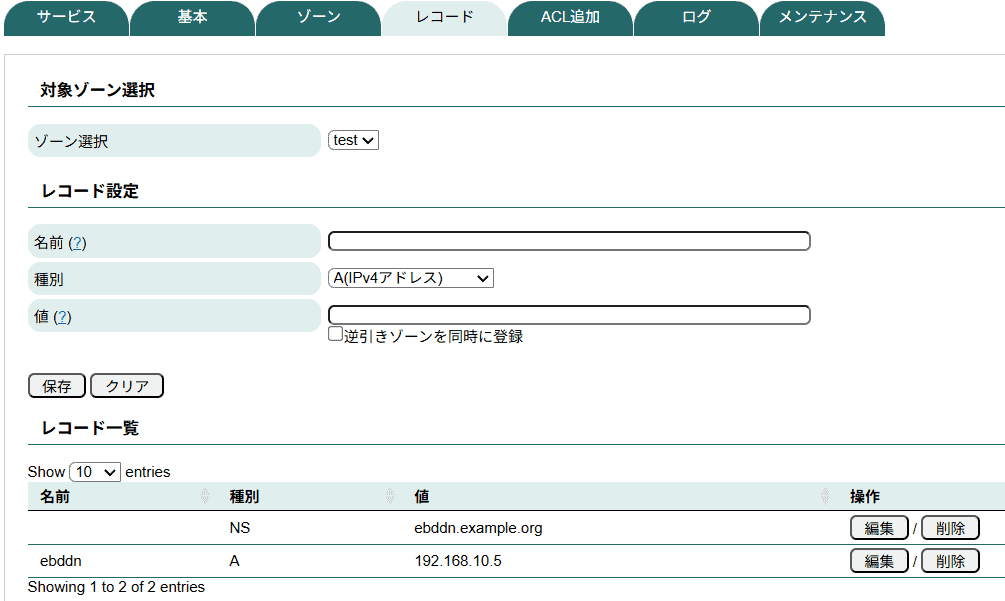

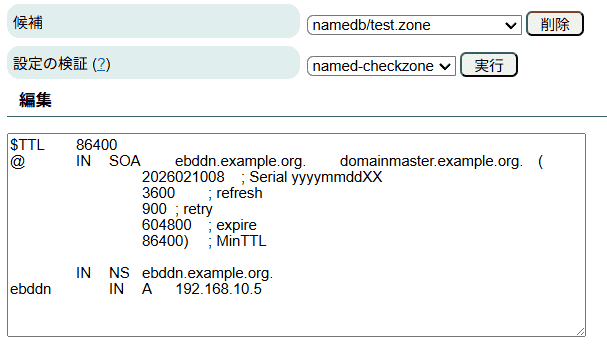

例として、標準のWeb UI上で下記のように作成した設定内容(クリックで拡大可能)をコピーしますと…

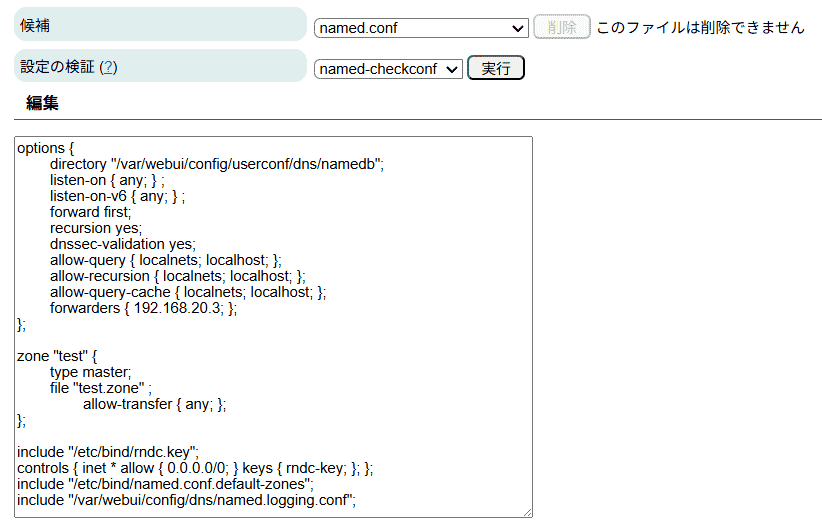

設定ファイル『named.conf』およびゾーンファイル『namedb/test.zone』が同様の設定で作成されます。

※作成されるゾーンファイルの名称は、標準Web UIのゾーンタブで設定したドメイン名を元にしています。

ひな形を利用して手間を省きたい場合は、③-B の方法がおすすめです。

直接編集モードでゾーンファイルを追加する場合は、③-Aの方法から新規作成してください。

なお、named.confを編集する際の注意事項は以下の通りです。。

※options内のdirectoryは変更不可です。

※slaveのゾーンファイルの指定は、/var/webui/config/dns/slave以下をフルパスで指定してください。

設定ファイルの編集

それではいよいよ、設定ファイルを編集します。

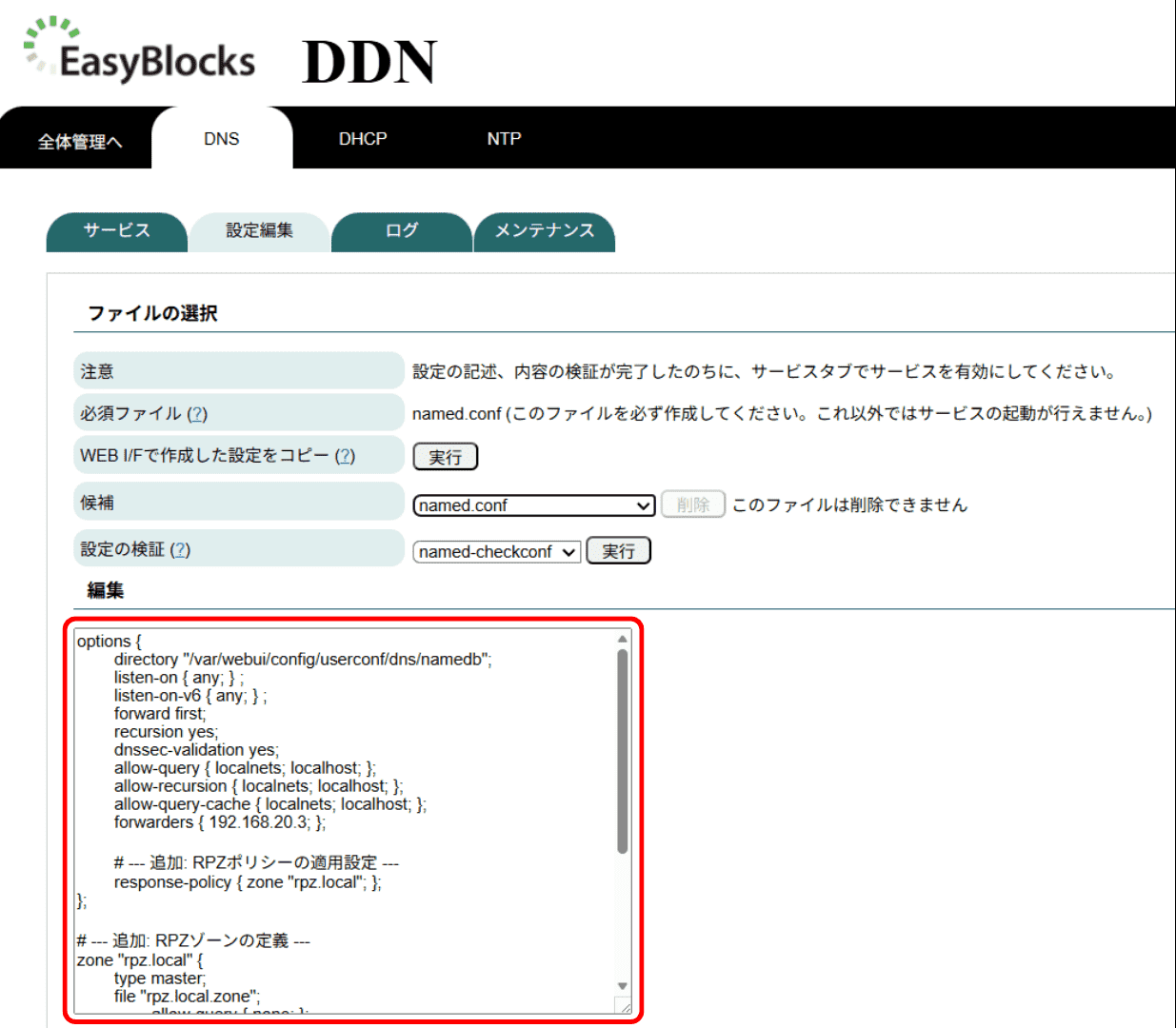

今回は③-Bの方法で作成した設定ファイルを元に、以下のRPZの設定を作成します。

【RPZの設定構成】

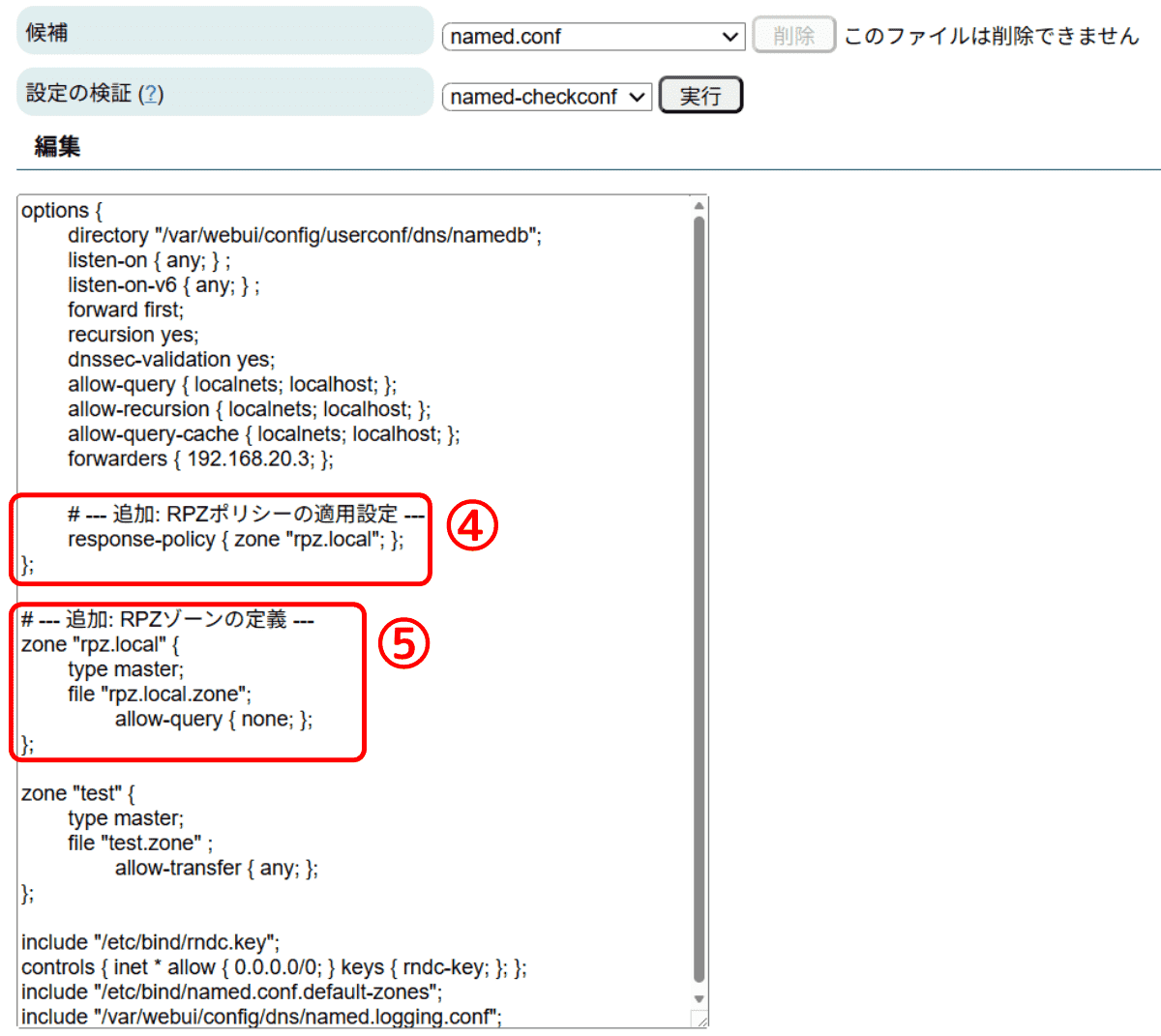

④ ポリシーの適用設定:rpz.local

⑤ ゾーンの定義:rpz.local.zone

named.confにRPZの設定④,⑤を追記し、設定を保存します

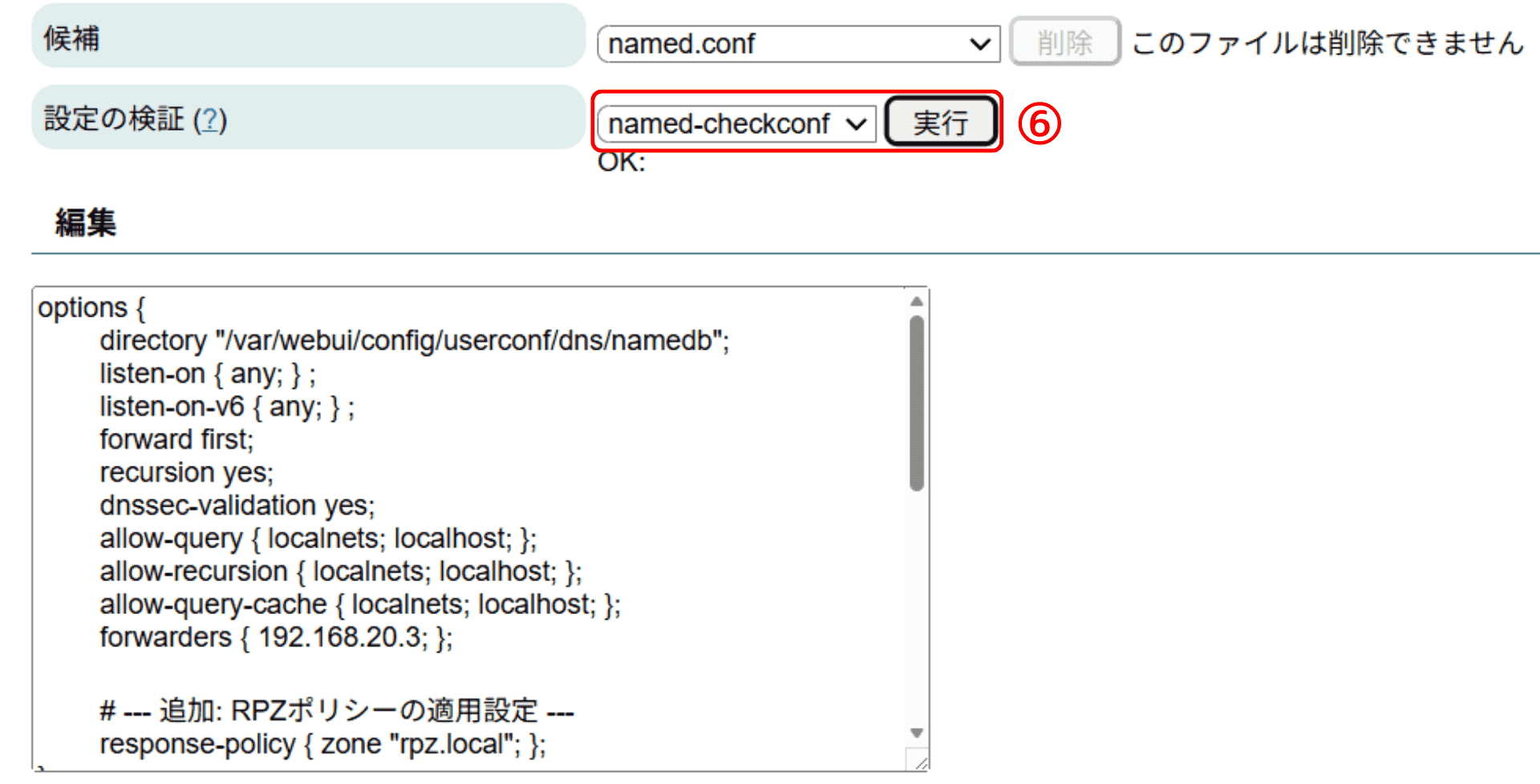

保存後は、⑥「設定の検証」にて、named-checkconf を [実行] し、記述ミスがないかチェックします。「OK」が表示されたら、設定ファイルの編集は完了です。

ゾーンファイルの作成

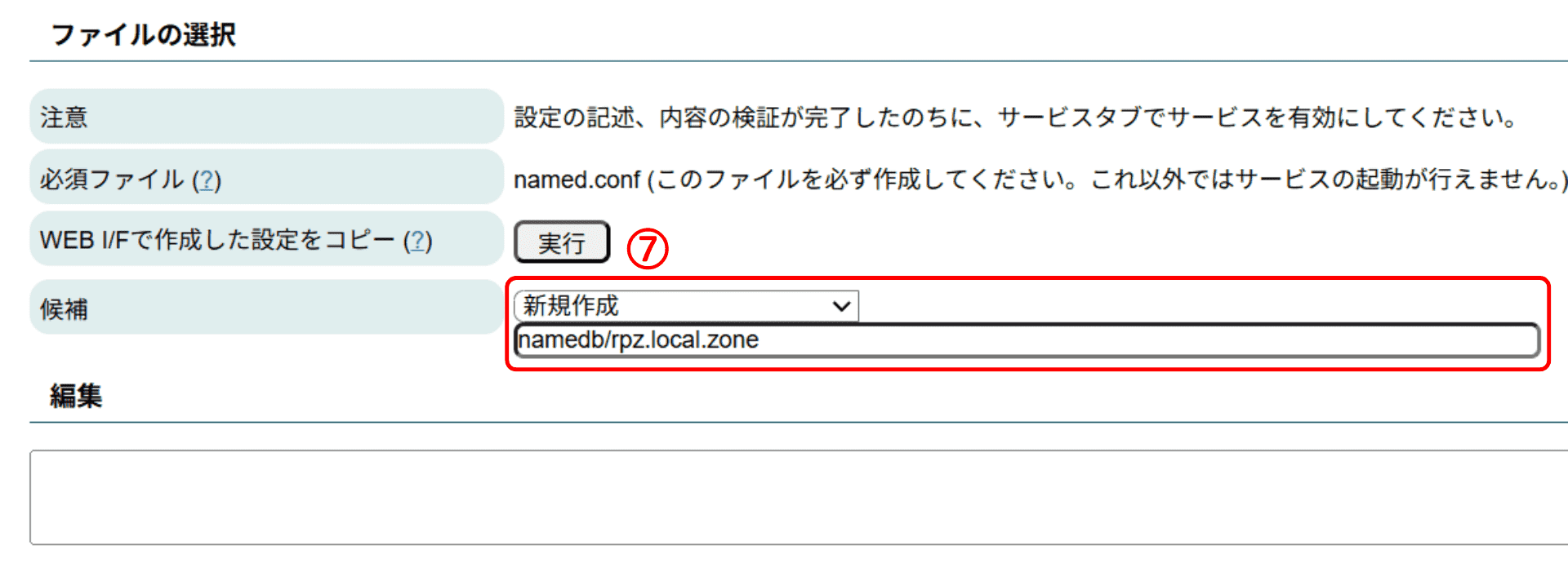

次に、③-Aの方法からRPZの実体となるゾーンファイルを作成します。

RPZのゾーンファイルには、以下のブロック対象およびリダイレクト対象を設定します。

【ゾーンの作成】

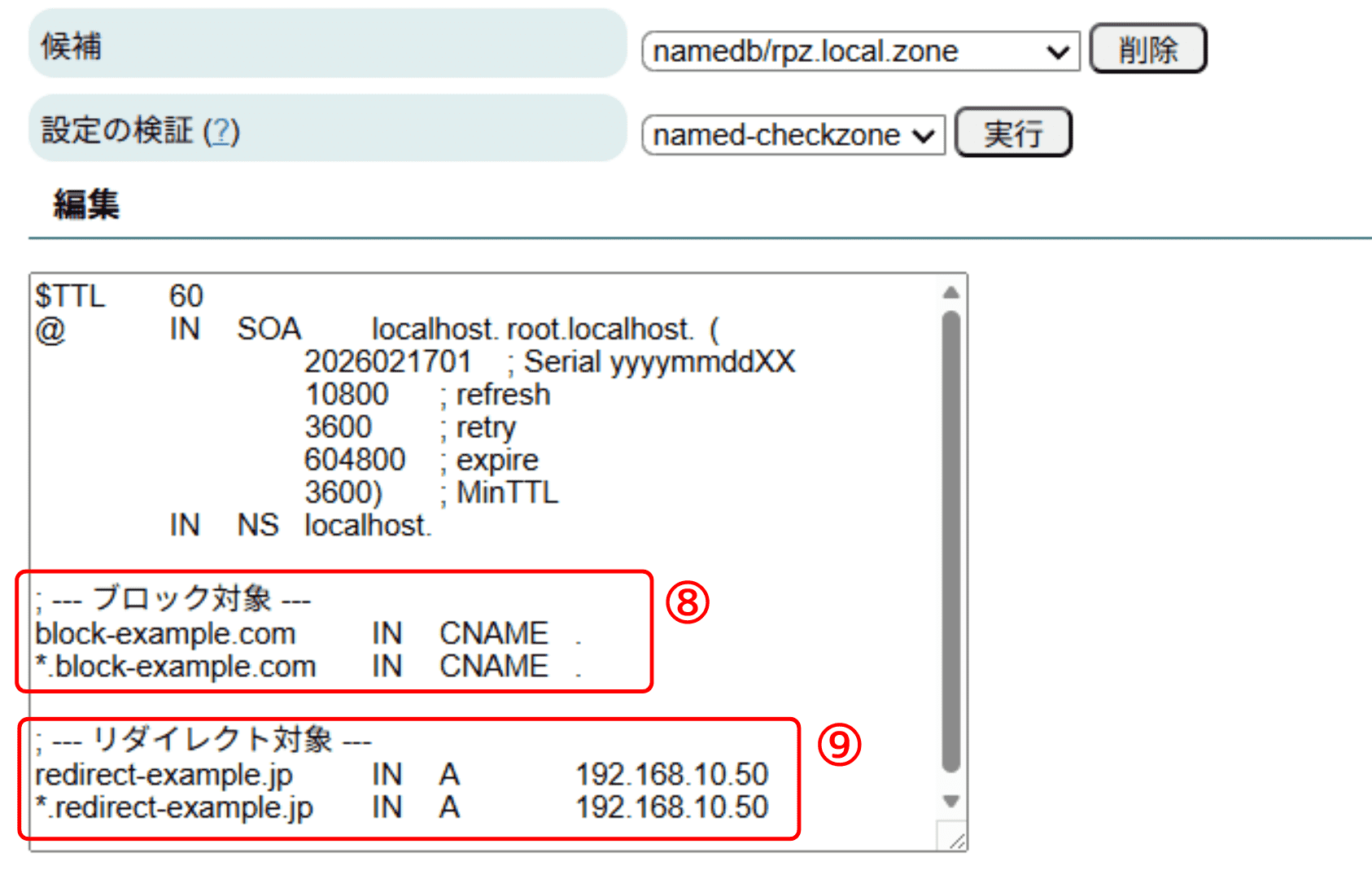

⑦ ファイル名:namedb/rpz.local.zone

⑧ ブロック対象:block-example.com

⑨ リダイレクト対象:redirect-example.jp、リダイレクト先:192.168.10.50

まず、⑤で定義したゾーンが namedb/以下になるように、

⑦ ファイル名『namedb/rpz.local.zone』でゾーンファイルを新規作成します。

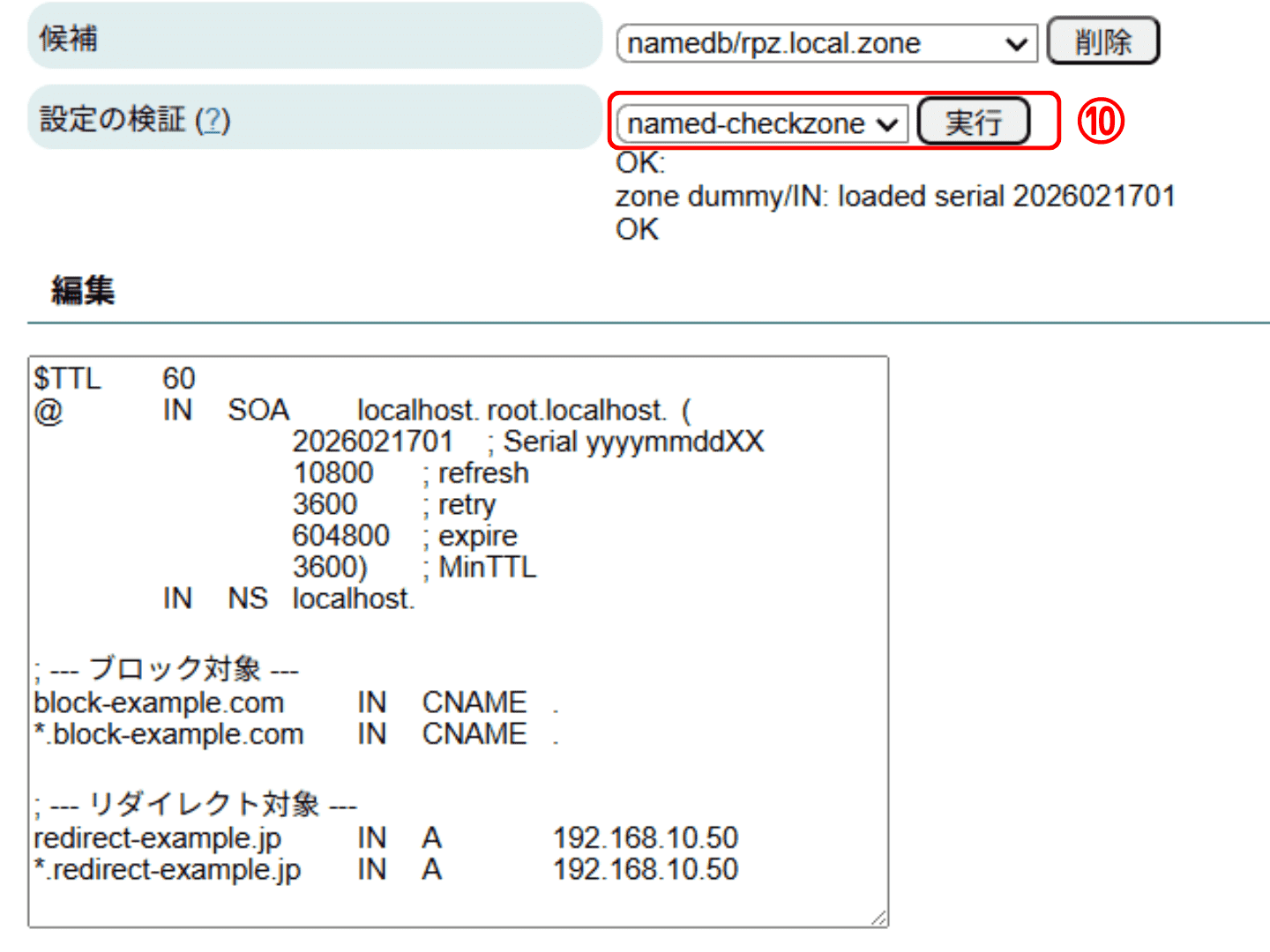

作成したゾーンファイルにSOA・NSレコード、⑧ブロック対象および⑨リダイレクト対象のドメインとリダイレクト先のIPアドレスを記述し、保存します。

保存後は、⑩「設定の検証」にて、named-checkzone を [実行] し、記述ミスがないかチェックします。「OK」が表示されたら、RPZのゾーンファイルの編集は完了です。

設定ファイルとゾーンファイルの設定が完了したら、DNSサービスを [有効] にします。

RPZの確認

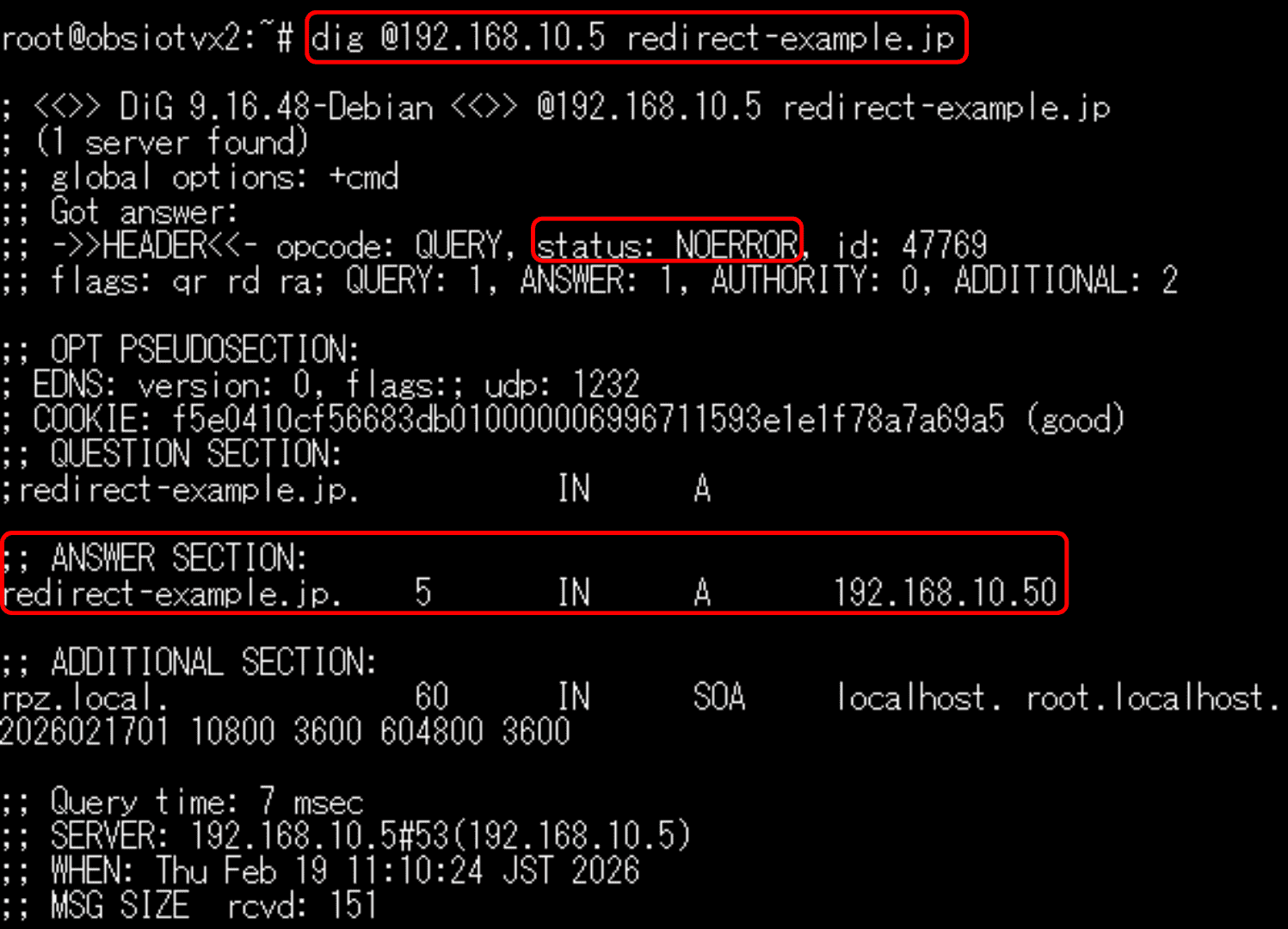

クライアントであるOpenBlocks IoT VX2からRPZの設定で対象としたドメインに問い合わせて、ブロックもしくはリダイレクトされるかどうかを確認します。

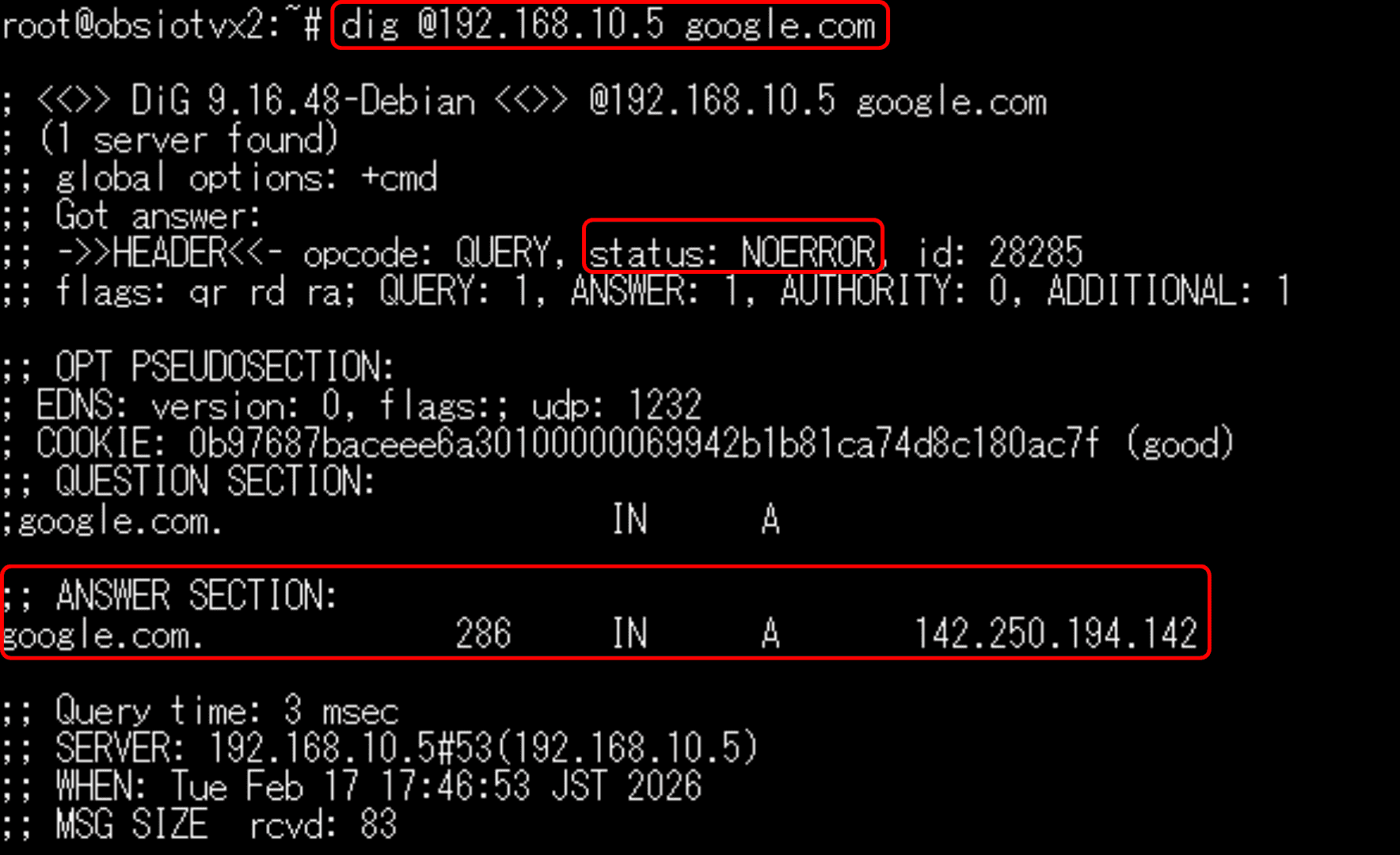

なお、今回の問い合わせ方法について、ブロック・リダイレクト対象ではないドメインに対して名前解決を実施すると、statusが「NOERROR」となり、ANSWER SECTIONにはドメインと紐付いたIPアドレスが返却されます。

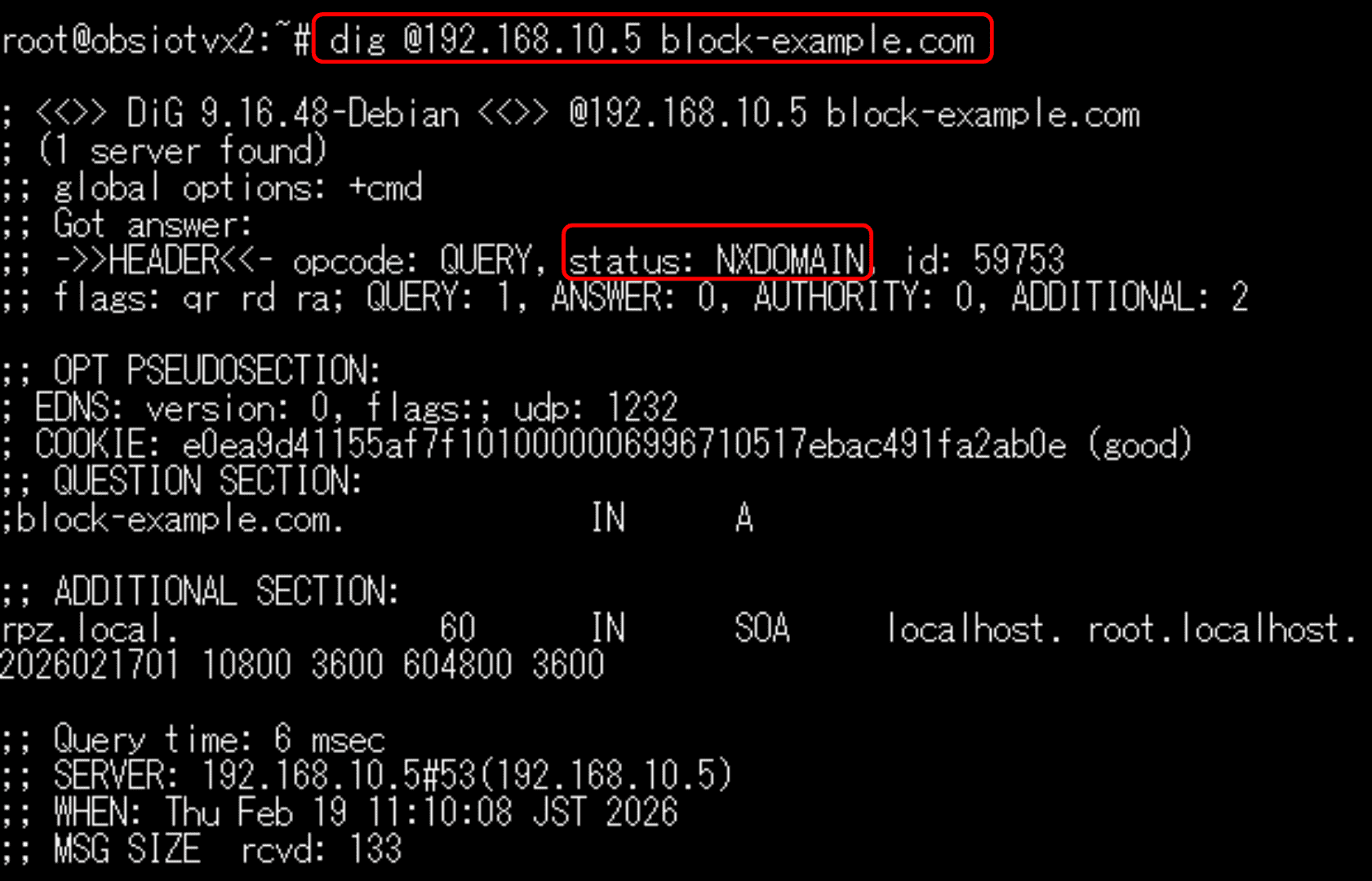

ブロック対象の場合

ブロック対象として設定した block-example.com に対して名前解決を実施すると、statusが「NXDOMAIN」となり、ANSWER SECTIONが表示されませんでした。これにより、対象ドメインへのアクセスが正しくブロックされていることが確認できました。

リダイレクト対象の場合

リダイレクト対象として設定した redirect-example.jp に対して名前解決を実施すると、statusは「NOERROR」となり、ANSWER SECTIONにはリダイレクト先に設定したIPアドレス (192.168.10.50) が返却されます。これにより、RPZで設定したIPアドレスへ正しくリダイレクトされていることが確認できました。

設定内容の移行

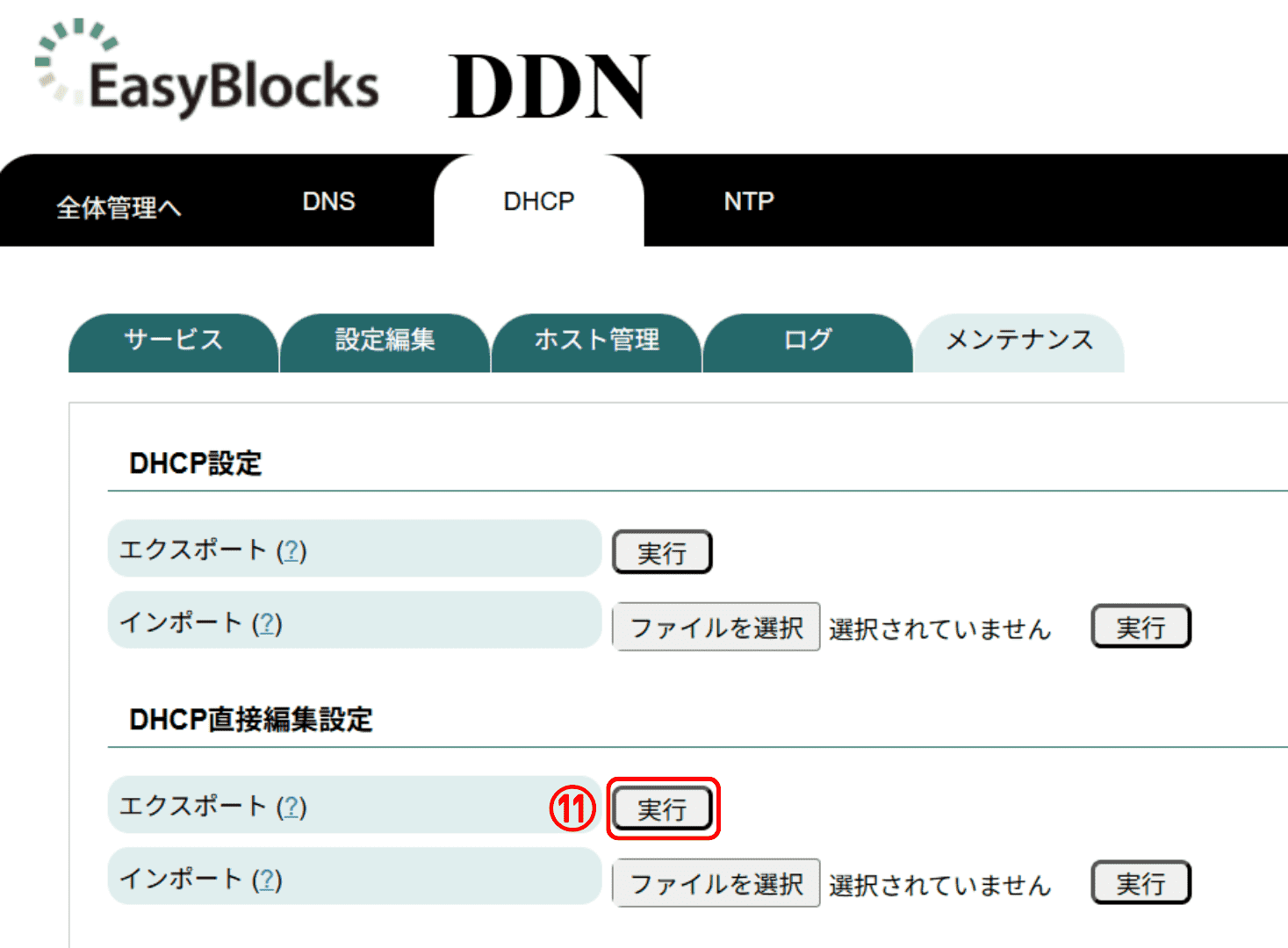

2025年06月05日のアップデートにより、直接編集モードで設定したファイルのエクスポート/インポートが可能になりました。これにより、別の機器への設定引き継ぎがスムーズに行えます。

⑪ メンテナンスタブの「DNS直接編集設定」からエクスポートを実行すると、『easyblocks_direct_dns_conf』がダウンロードできます。

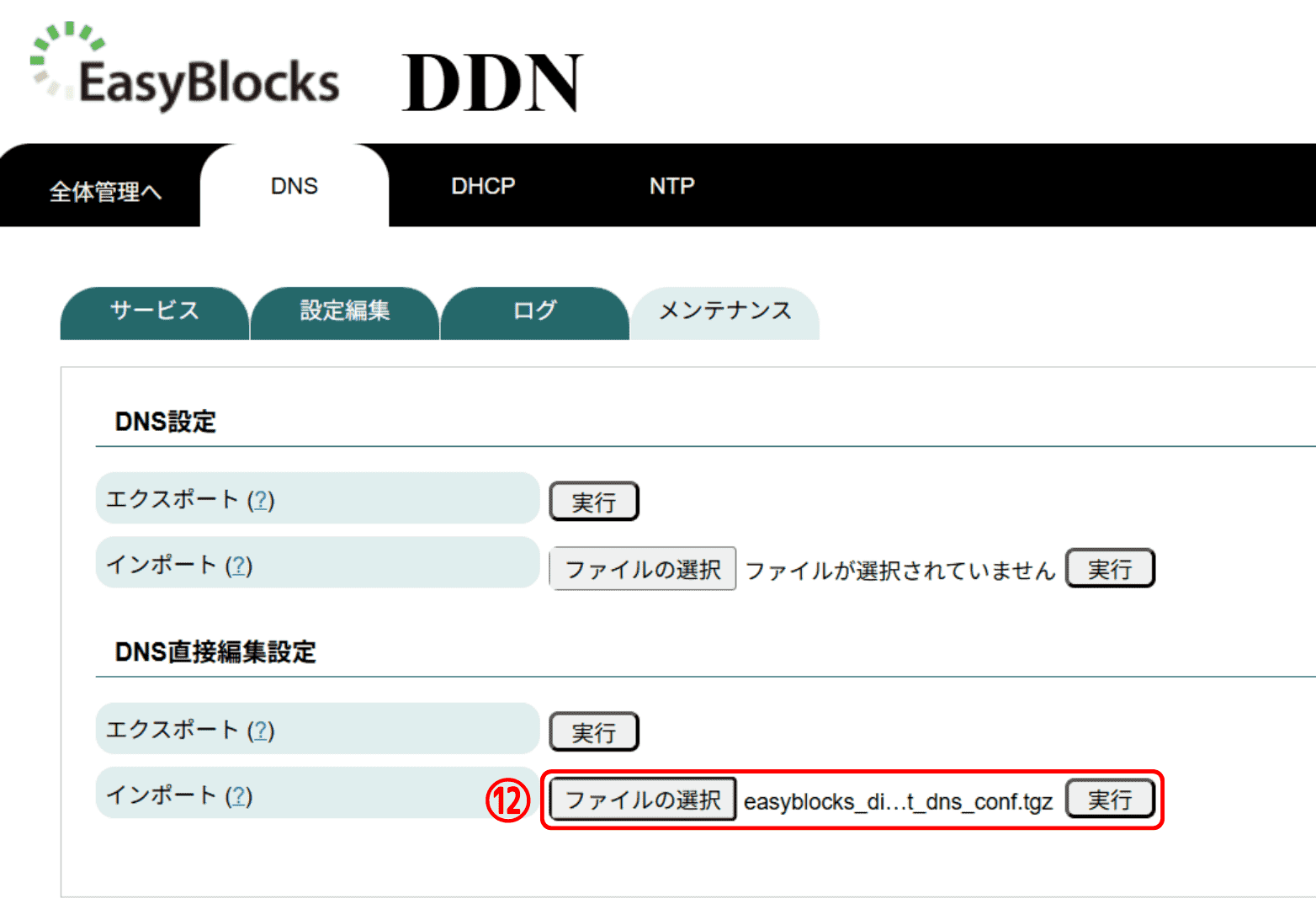

⑫ 次に、設定移行先となる機器の直接編集モードのメンテナンスタブから、先ほどエクスポートしたファイルを選択し、インポートを実行すると…

直接編集モードで設定したファイルを移行できます。

まとめ

今回は、EasyBlocks DDN1の直接編集モードを活用し、特定ドメインへの問い合わせをブロックおよびリダイレクトする設定を行ってみました。

このモードを使えば、標準のWeb UIでは対応しきれない独自のDNS設定にも柔軟に対応できるため、特定の要件やポリシーに応じた名前解決が可能になります。named.conf の記述にある程度の知識は求められますが、要件が複雑な環境においては非常に有効なアプローチです。

なお、この直接編集モードは、DHCPサーバー機能を持つ「EasyBlocks DHCPシリーズ」および「EasyBlocks DDNシリーズ」における dhcpd.conf の設定でも利用可能です。細かなDHCPオプション設定が必要な場合には、こちらの活用も検討してみてください。