2024年4月25日に当社が発表したEasyBlocks SyslogシリーズおよびEasyBlocks Network Reporterに追加された新機能、Zabbixへのログ転送機能について、実機を用いて試しながら解説していきます。

本ブログの公開日は2024年5月13日ですが、本機能を搭載したファームウェアのリリースは2024年5月21日からとなります。そのため、今回は少し早めの先出し情報としてお届けしたいと思います。

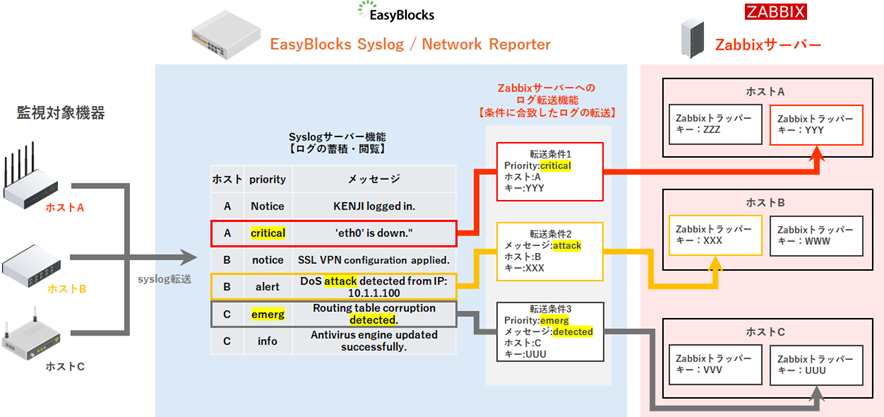

今回試す構成は、プレスリリースに記載の以下構成です。

・監視対象機器「ヤマハ RTX830」

・EasyBlocks「EasyBlocks Syslog」

・Zabbixサーバー「OpenBlocks IX9」

OpenBlocks IX9へのZabbixインストールや、実際にZabbixを活用した監視については、過去の記事をご参照ください。

第一弾:【質問コーナー】Zabbixを利用してAirManage2のテナント情報監視をするには?

第二弾:ZabbixとSlackで実現する新しい勤怠管理のカタチ

はじめに

EasyBlocks Syslogシリーズは、導入や管理がシンプルなSyslogサーバーアプライアンスであり

EasyBlocks Network Reporterは、Syslogサーバー機能と特定の製品に関する稼働状況などを日々レポーティングする機能があるアプライアンス製品です。

最近では、業種ごとにセキュリティ対策ガイドラインが定められていることもあり、セキュリティ対策の一環としてログサーバー導入の相談が増えています。

特に医療機関や自治体など、ログの保存期間が指定されている案件も増えており、UTMやルーター、ファイアウォールなどのネットワーク機器のSyslogを保存する用途でのお問い合わせも増加しています。

ログサーバーの需要が高まる中、弊社はZabbix社のリセラーであることから、ZabbixとSyslogサーバーに関するお問い合わせも増えています。

新機能追加の背景

サーバーやネットワークの監視とログの収集・監視を同時に行うためにZabbixを利用する場合、大量のログを保存蓄積するためにストレージ容量を多く消費したり、Zabbixサーバーの監視パフォーマンスの考慮が必要となるなど、設計や運用への考慮が必要でした。

一方、ログ収集を別のSyslogサーバーで行う場合、Zabbixを使ったログ監視を行うための仕組みを別途構築しなければならず、構築作業の手間がかかります。

これらの課題に対応するため、ぷらっとホームのログサーバー・アプライアンス製品「EasyBlocks Syslogシリーズ」と「EasyBlocks Network Reporter」の新機能として、「Zabbixサーバーへのログ転送機能」を追加しました。

この機能追加により、Syslogの収集はアプライアンス製品が担い、Zabbixサーバーへは特定の文字列やPriorityに合致したログのみを転送することで、Zabbixサーバーへの負荷、ストレージ消費量を最小限に抑えたログ監視のシステムを構築する事が可能となります。

それではここから実際に新機能を試したいと思いますが、まずは最初に今回の機能詳細からご案内します。

機能説明

EasyBlocks Syslogで受信したログについて、特定の文字列やPriorityに合致したログのみをZabbixサーバーへ転送するとい機能ですが、具体的には以下の図のようになります。

例えばホストAというネットワーク装置に関して、Priorityが「critical」というログについてはZabbixサーバー側の「ホストA/トラッパーアイテム/キー:YYY」に送信するという設定になります。

同じくホストBについては特定のメッセージ「attack」というメッセージが一致するログをZabbixサーバー側の「ホストB/トラッパーアイテム/キー:WWW」に送信するという流れになります。

このように監視対象それぞれで監視したい内容を容易にWEBUIから設定可能です。

設定の実施

ここからは監視対象機器「ヤマハ RTX830」、「EasyBlocks Syslog」、「Zabbixサーバー」それぞれで必要な設定を実施していきます。

※各装置での基本的なネットワーク設定等は全て完了しているものとします。

RTX830設定

・Syslog関連設定

Syslog送信、ファシリティ、ログレベルを設定します、IPアドレスは実際に送信する先のEasyBlocks SyslogのIPアドレスに置き換えてください、ファシリティは任意です。

・Syslog送信設定

# syslog host 192.168.200.200

・ファシリティ設定

# syslog facility local7

・ログレベル設定

今回はinfoとnoticeをonにします。

# syslog info on

# syslog notice on

設定確認

# show config

それぞれ設定した内容を確認します。

Zabbix設定

EasyBlocks Syslogからのログ受信、受信したログの判定、、通知(メール)設定までを実施していきます。

使用するのはホスト、アイテム、トリガー、メディアタイプ(メール)です。

・ホスト作成

ホストの作成から、

①ホスト名

②グループ

それぞれ適時設定します、今回は以下の通りです。

ホスト名はEasyBlocks Syslog側の設定でも使用するため判別しやすいホスト名を設定してください。

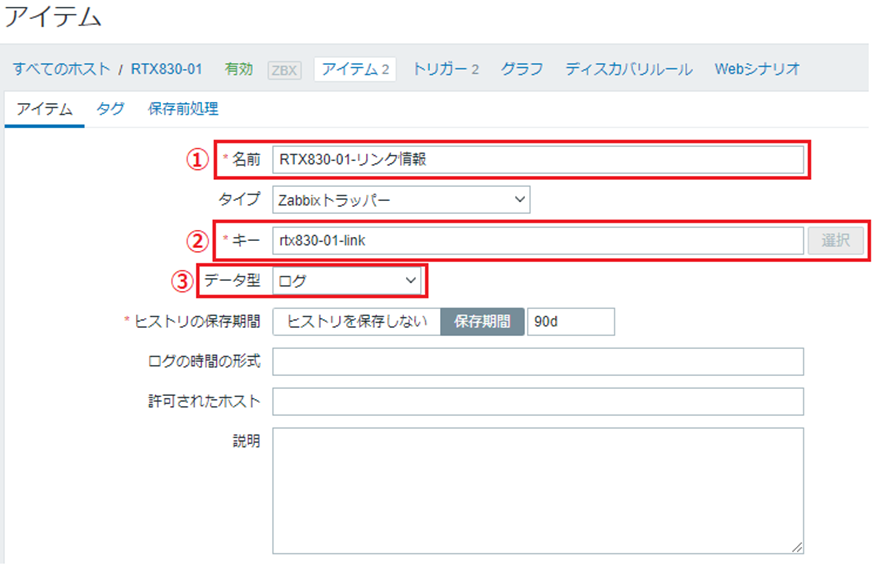

・アイテム作成

アイテムの作成から、

①名前

②キー

③データ型

それぞれ適時設定します、今回は以下の通りです。

キーはEasyBlocks Syslogからログを送信する際に使用するため判別しやすいキー名を設定してください。

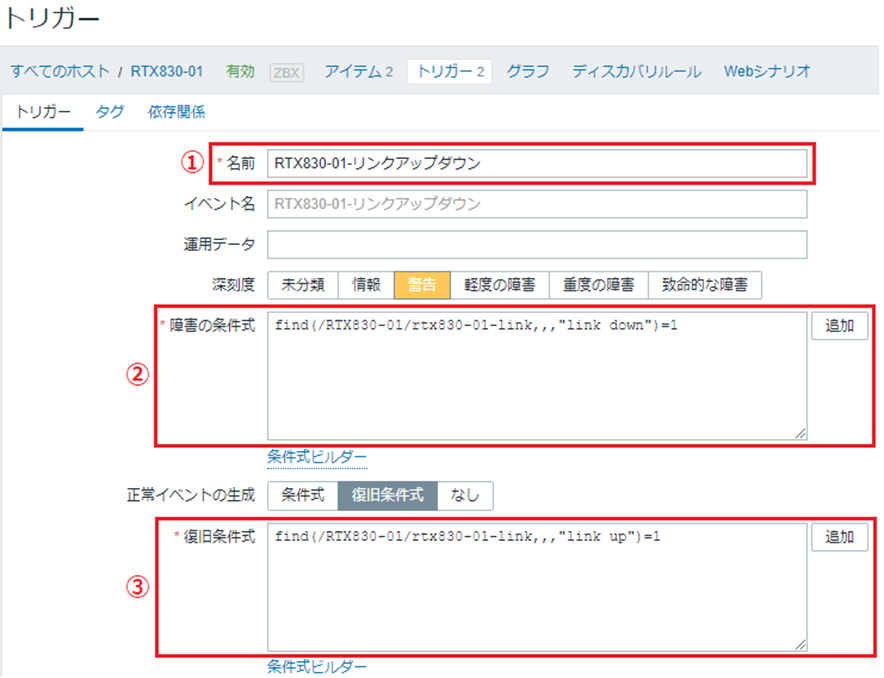

・トリガー作成

トリガーの作成から、

①名前

②障害の条件式

③復旧条件式

それぞれ適時設定します、今回は以下の通りです。

障害・復旧の条件式は、実際の運用ポリシーによって内容が異なりますので、今回の設定はあくまでも一例です。

・障害の条件式について

“/RTX830-01/rtx830-01-link”アイテムに対して、”link down”という文字列が含まれているかどうかをチェックしています。

“link down”が見つかった場合、トリガーを発動します。

・復旧の条件式について

“/RTX830-01/rtx830-01-link”アイテムに対して、”link up”という文字列が含まれているかどうかをチェックします。

“link up”が見つかった場合、トリガーを発動します。

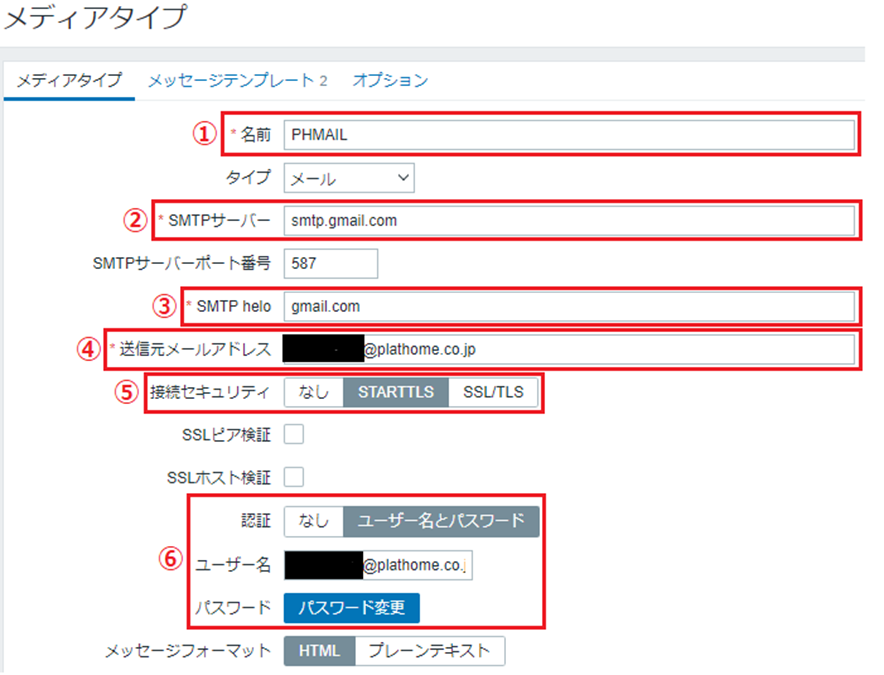

・メディアタイプ作成

メディアタイプの作成から、

①名前

②SMTPサーバー

③SMTP helo

④送信元メールアドレス

⑤接続セキュリティ

⑥認証

それぞれ適時設定します、今回はGmailを使用しており、以下の通りです。

今回設定しているZabbixに関しての詳細は公式マニュアルを参照してください。

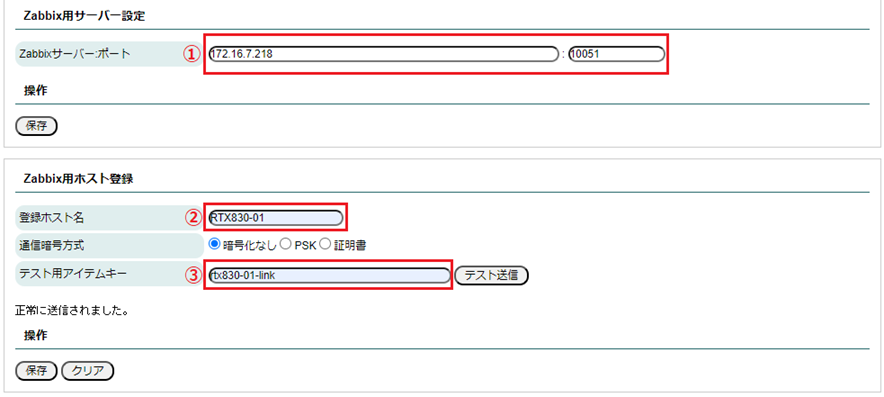

EasyBlocks Syslog設定

・Zabbixサーバー用設定

①ZabbixサーバーのIPアドレス及びポート番号

②登録ホスト名(ホスト作成で設定したホスト名)

③アイテムキー(アイテム作成で設定したキー名)

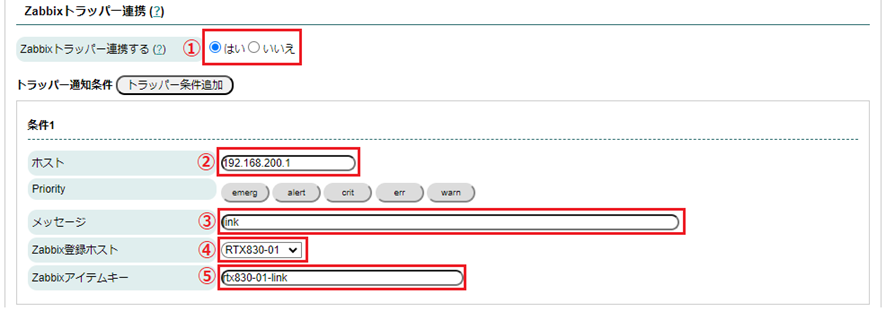

・Zabbixトラッパー連携

①連携する

②ホスト(RTX830のIPアドレス)

③メッセージ

④Zabbix登録ホスト(ホスト作成で設定したホスト名)

⑤Zabbixアイテムキー(アイテム作成で設定したキー名)

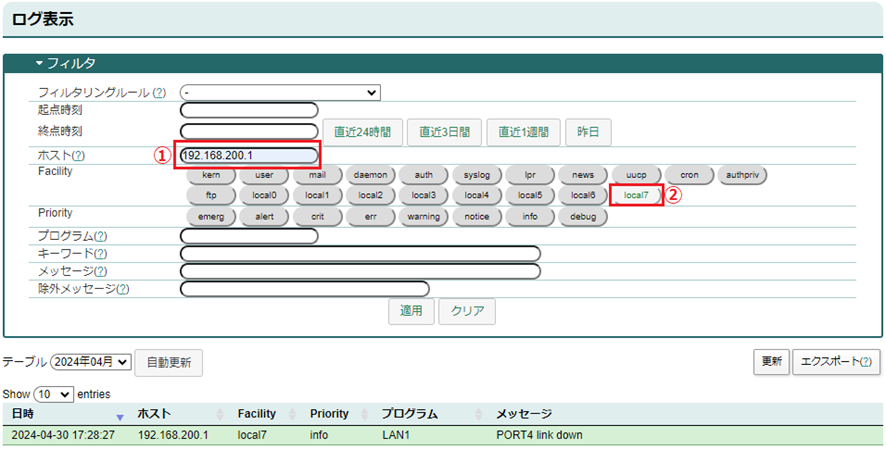

・確認

RTX830側でリンクダウンを発生させます。

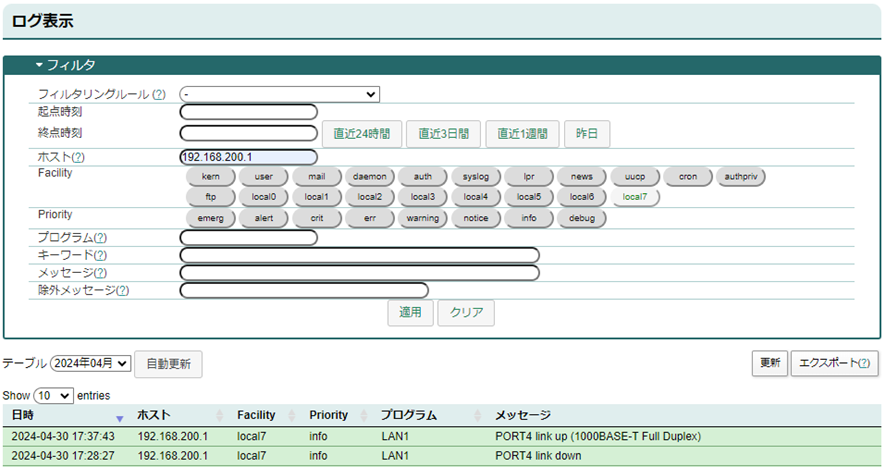

まずは念のためEasyBlocks側のログを確認します。

①ホスト

②Facility

ホストにRTX830のIPアドレス、Facilityにlocal7を設定してフィルタリングします。

この通り、実際にLAN1のPORT4でリンクダウンしたログが確認出来ます。

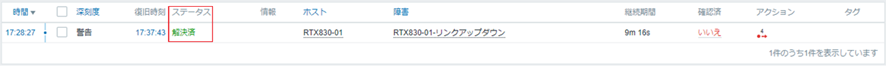

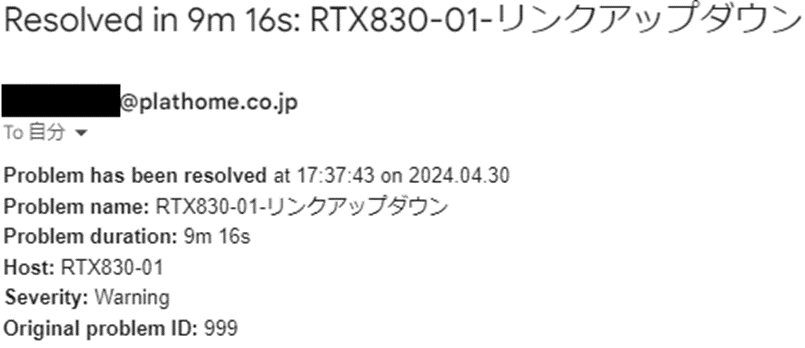

・Zabbix側の障害確認

Zabbix側の監視データタブの障害から障害発生しているか確認します。

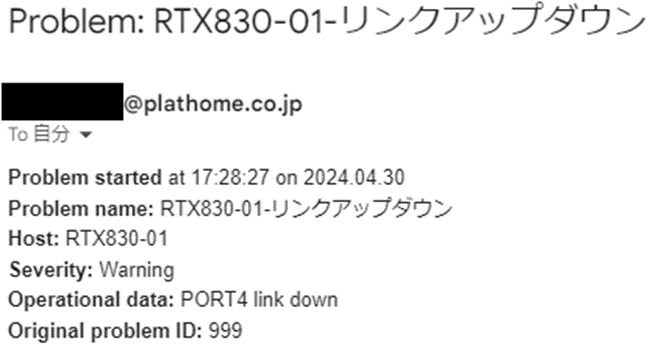

・メール確認

リンクダウンを検知したメールが届いているか確認します。

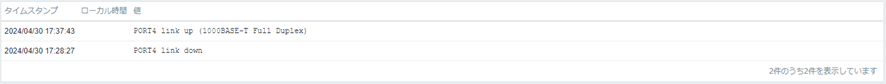

・復旧確認

RTX830をリンクアップさせ、障害時と同様にEasyBlocks Syslogでログ確認、Zabbixサーバー側で障害復旧確認、復旧時のメール通知をそれぞれ確認します。

この通り、復旧に関しても全て問題なく確認出来ました。

今回は一例として同一のトラッパーアイテムへ「link」というメッセージが含まれるログを送信してトリガー条件式でfind関数を使用する方法を試しましたが、同一トラッパーアイテムにリンクアップとリンクダウンのログが混在していると、正確な障害と復旧の検知が困難になる可能性も考えられます。

そのため、リンクアップとリンクダウンのログを別々のトラッパーアイテムに送信するなど、実際の運用ポリシーに沿ってご活用下さい。

また、今回はメール通知を試しましたが、Zabbixには様々なメディアタイプがあり、例えばLINE連携も可能です。

例えば運用メンバーでLINEのグループトークを活用されているケースなども最近はあるかと思います。

ブログ内では触れませんでしたが、私も今回のブログを書いている際にLINE通知を試したところ特に問題なく連携出来ましたので、興味のある方はぜひお試しください。

まとめ

今回は一例としてヤマハ RTX830から送信されるログをEasyBlocks Syslogで受信し、必要に応じてZabbixサーバーへ転送し、Zabbixサーバー側で監視するということを試しました。

以下のような場合、EasyBlocks SyslogとZabbixを連携させた監視にメリットがあると考えられますので是非ご検討ください。

・監視対象へZabbixエージェントがインストール出来ない

・必要なログのみZabbixサーバーへ送信してログ監視したい

・複数の監視対象端末からのログを集約し、一元管理したい

・SNMPやSNMPトラップでは監視できない情報も監視したい

・ログ収集、ログ監視を手軽にスタートしたい

本ブログで紹介したEasyBlocks Syslogについて2024年5月22日にWEBセミナーを実施しますので、興味ある方はぜひご参加ください。

また、Interop Tokyo 2024のZabbix Japan社ブース内(ブース番号:6F04)にて弊社も出展しますので是非お越しください。

最後に、今回使用したヤマハ RTX830を含めたYAMAHA製品及び、Zabbix製品などはぷらっとホームオンラインサイトから購入可能です、ぜひご検討ください。