最近、ゼロトラスト対応を見据えて、Syslogサーバーアプライアンスの導入を検討されるお客様がじわじわと増えてきています。

確かにここ数年、社内ネットワークの信頼を前提にしない「ゼロトラスト」という考え方が広まりつつあり、それに伴ってログの整備や可視化の重要性も改めて注目されています。

ただ…そもそもゼロトラストって何?Syslogってそれにどんな関係があるの?実のところ私自身、「わかったつもり」でいたけれど、ちゃんと整理できていなかったなと気づきまして。

今回は自分のおさらいも兼ねて、「ゼロトラストとSyslogの関係」をざっくりまとめてみました。

同じように気になっていた方の参考になればうれしいです。

ゼロトラストってそもそも何?

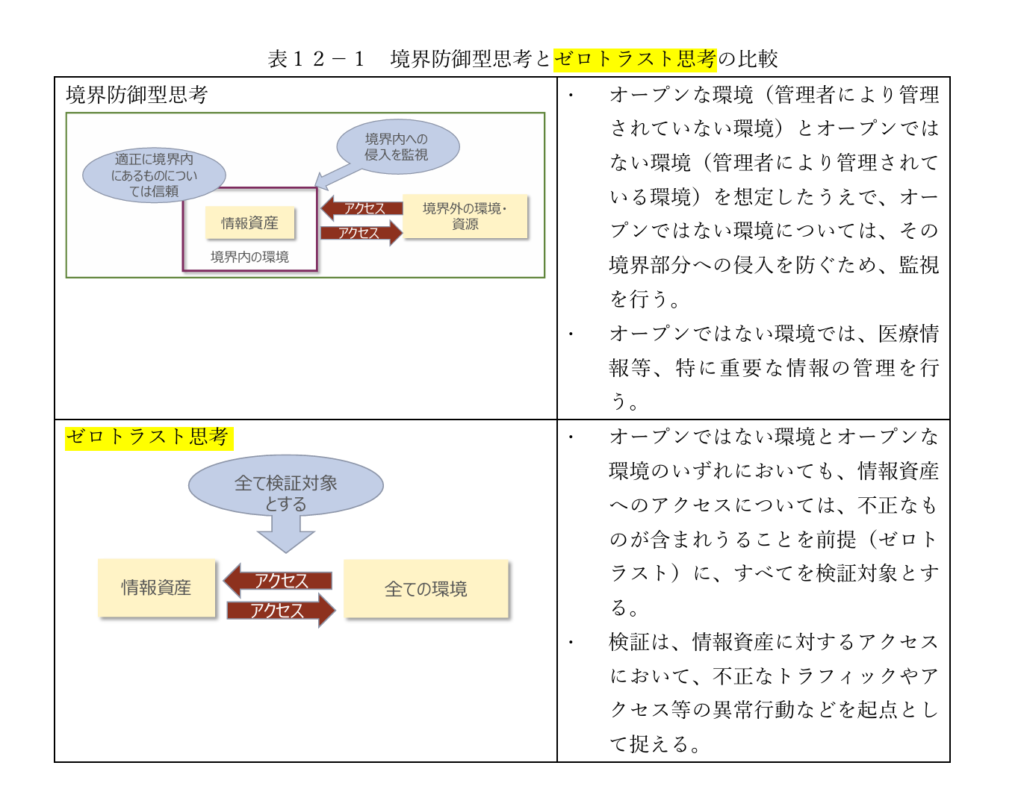

ゼロトラストは一言でいうと、「何も信頼しない」ことを前提にしたセキュリティモデルです。

従来のように「社内ネットワーク=安全」「VPN通ってるからOK」といった考えをやめて、社内・社外すべてのアクセスを都度検証するという思想です。

その実現にはいくつもの技術的要素が必要で、

- ユーザー認証(IDaaS、MFAなど)

- デバイス認証(証明書、端末の状態チェック)

- 通信の暗号化(TLS、VPN)

- リソースごとのアクセス制御(ポリシーベース)

- 継続的なモニタリングと振る舞い分析

などなど、なんでもかんでもクラウドにすれば良い、という話でもなく、

「信頼しない設計」と「見える化」の積み重ねがカギになります。

ゼロトラストにおけるSyslogの役割

ここで出てくるのが、Syslogのようなログ収集・管理の基盤です。

ゼロトラストはあくまで「設計思想」なので、実際にそれを形にして運用するには、「何が起きてるか」をちゃんと把握・検証できる仕組みが必要なんです。

例えば・・・

- ユーザーがいつ、どこから、どの機器にアクセスしたか

- 通信が拒否された理由は何か

- 認証に何度も失敗していないか

- 設定変更が行われたのは誰か

こうした情報は、Syslogサーバーに記録されたログがなければ見えません。

ログがなければ、そもそも「検証」も「追跡」もできません。

つまり、Syslogはゼロトラスト運用における「証跡」や「モニタリング」の土台と言えると思います。

厚労省や総務省などの各ガイドラインでも重要視

実際、厚生労働省の「医療情報システムの安全管理に関するガイドライン(第6.0版)」や、

総務省の「クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版)」でも、

ゼロトラストの考え方が取り上げられています。

たとえば以下のような内容が含まれています:

- 利用者の認証・端末の確認を前提としたアクセス制御の必要性

- 通信の暗号化と安全な通信経路の確保

- ログによる操作記録の保存と点検(監査ログの整備)

Syslogサーバーは、まさにこの「ログの記録と監査」において中心的な役割を果たす存在です。

ガイドラインの遵守や内部統制の強化といった面でも、Syslogは見逃せないピースになっています。

「ゼロトラスト=高機能セキュリティ製品」ではない

誤解されがちですが、ゼロトラストとは「SASEを入れればOK」「EDRを導入したら完了」という話ではありません。

もっと地に足のついた「日々のアクセス状況をちゃんと見えるようにしておく」という運用があってこそ成立します。

その意味では、Syslogは派手さはないけれど、いちばん基本で、かつ最初に着手しやすい部分です。

最初の一歩は「Syslogで見える化」から

もし「ゼロトラストを意識しはじめたけど、何から手をつければいいのか分からない」と思っている方がいれば、

まずはSyslogサーバーによるログの一元収集から始めるのが現実的です。

- 主要な機器やサーバーのログを集める

- なるべく外部に出さず、オンプレで保管・可視化する

- 異常検知・失敗ログを定期的にレビューする

- 将来的にSIEMやZabbixなどと連携する

このあたりを整えるだけでも、「今までは見えていなかったこと」が見えてくるようになります。

まとめ

ゼロトラストにおいて、Syslogは決して主役ではありません。

ですが、「あとでちゃんと調べられる」「何か起きたときにすぐ気づける」──

そんな安心感をくれるのが、Syslogです。

Syslogだけじゃ無理。でも、Syslogなしでも無理。

そんな存在感、ある意味すごくないですか?

ゼロトラスト、最初の一歩は“ログの見える化”から初めて見てはいかがでしょうか?

今回も最後までお読みいただきありがとうございました!